O WhatsApp descobriu uma ampla vulnerabilidade que permitiu a instalação —silenciosa e sem qualquer descuido do usuário— de um software de espionagem política em celulares. Segundo revelou o Financial Times nesta segunda-feira, ao infectar o aparelho por meio de uma chamada de voz, o vírus é capaz de acessar informações sensíveis e executar ações, como ativar remotamente a câmera e o microfone.

Em setembro de 2018, o Citizen Lab, um renomado laboratório da Universidade de Toronto, publicou o relatório Hide and Seek, um exaustivo estudo no qual foram identificados 45 países com suspeita de infecção pelo mesmo vírus da NSO Group. Um dos países do informe é justamente o Brasil. Não se sabe quem teria comprado a ferramenta de guerra cibernética para usar em território brasileiro. A empresa israelense não a vende para clientes privados —só para Governos nacionais. O Citizen Lab identifica pelo menos 33 possíveis clientes da empresa, entre eles, países já conhecidos pelo uso abusivo destas ferramentas de vigilância contra a sociedade civil, mas os pesquisadores optaram por não revelar quais são eles. Eles dizem que os Estados que consomem o produto podem o estar utilizando para finalidades lícitas, como combate ao terrorismo e crimes virtuais.

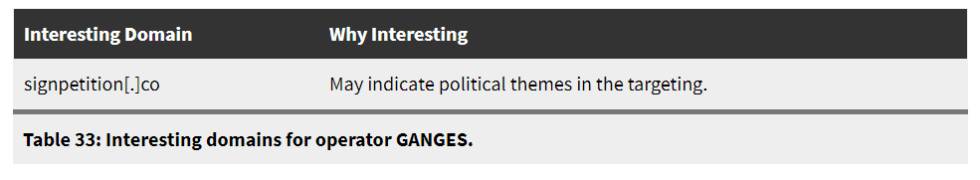

A tabela, originalmente publicada no relatório do Citizen Lab, agrupa as áreas afetadas por um mesmo cliente.

À diferença de outros escândalos envolvendo dados pessoais,

como o da Cambridge Analytica, que explodiu após eleições

norte-americanas de 2016 e obrigou o Facebook a repensar radicalmente

sua política de privacidade, programas como o Pegasus não se dedicam à

coleta massiva de dados, mas são empregados para monitorar alvos

específicos. Trata-se de espionagem política perpetrada pelos Governos e

suas Agências, podendo ser vigilância doméstica ou internacional.

Imagem, originalmente publicada no relatório do Citizen Lab, mostra o

domínio utilizado para distribuir o vírus no Brasil entre 2016 e 2018

O que se sabe é que o mesmo comprador que usou o Pegasus no

Brasil também deixou rastro digital em Bangladesh, Hong Kong, India e

Paquistão. As infecções em território brasileiro foram associadas a

Telemar Norte Leste S.A., que pertence a Oi e fornece serviço de

telefonia e banda larga para dezenas de milhões de pessoas,

especialmente no Nordeste. A Oi é a única provedora de telecomunicações

brasileira que aparece no relatório. Questionada pela reportagem, a

empresa informou que não há qualquer relação entre a segurança de seus

serviços e suposto impacto do Pegasus para clientes da companhia. E

ressaltou, ainda, que não controla nem tem responsabilidade legal sobre

os conteúdos acessados e transações realizadas por seus clientes.

A tabela, originalmente publicada no relatório do Citizen Lab, aponta

as empresas de telecomunicações onde foram observados vestígios do

Pegasus. A Telemar Norte Leste S.A. pertence à Oi e é a única empresa

brasileira listada.

Alvos políticos e controvérsia no México

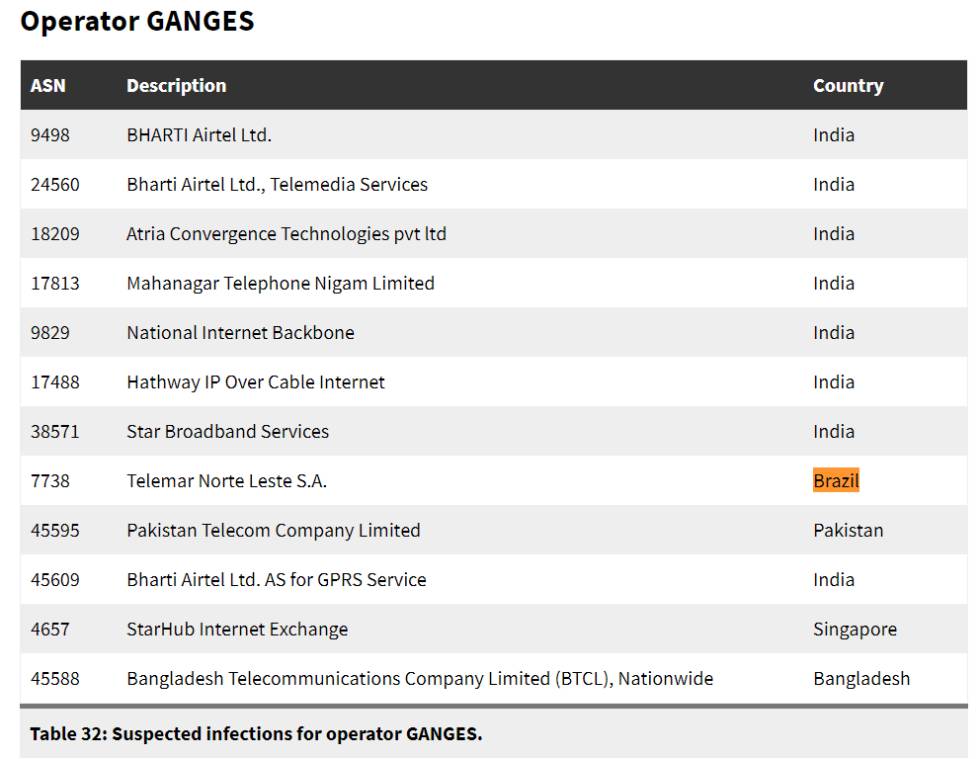

O estudo dos canadenses apontou que a estratégia dos

espiões para infectar seus alvos, inclusive no Brasil, era a inserção de

links maliciosos em conteúdos políticos. Quando o alvo clica no link,

tem seu aparelho infectado. O principal link associado ao vírus no

Brasil é o ‘signpetition[.]co’, o que, para o pesquisadores, é mais um

indício de que os objetivos da espionagem seriam ativistas políticos.

O caso agora revelado pelo Financial Times

transforma a operação em potencialmente muito mais grave. Segundo o

WhatsApp, a NSO Group ão precisa mais nem que o usuário descuidado

clique no link esquisito. A empresa, segundo a reportagem, encontrou um

atalho para operar por meio de uma falha de segurança no próprio Whatsapp —não importa o tipo, se para uso de negócios, Androide, Apple ou Windows.

A empresa israelense negou qualquer envolvimento com o

episódio, mas essa não é a primeira vez que a NSO Group se envolve em

polêmicas. A empresa já foi acusada de fornecer programas de espionagem

para Estados com histórico de violações de direitos humanos, como a

Arábia Saudita. O Governo do México também foi acusado de utilizar a tecnologia israelense para espionar jornalistas, advogados e defensores de direitos humanos.

conteúdo

Fernanda Becker

Regiane Oliveira

São Paulo

El País

Nenhum comentário:

Postar um comentário